Was ist die CVE-2017-5487 Sicherheitslücke?

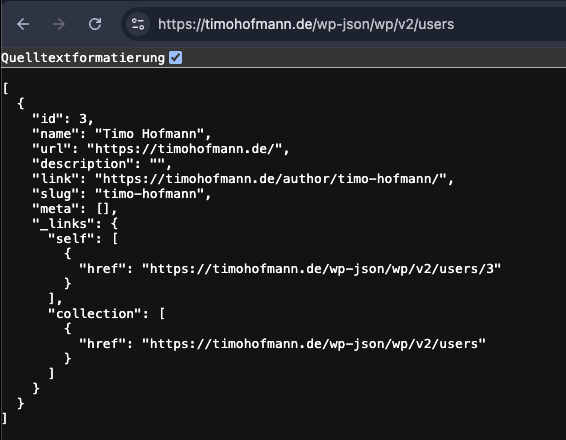

Bei CVE-2017-5487 handelt es sich um eine Sicherheitslücke in einer Standardfunktion von WordPress, der JSON-Schnittstelle, die standardmäßig aktiviert ist. Diese Schwachstelle ermöglicht es, über die URL „wp-json/wp/v2/users“ Informationen über die registrierten Benutzer des Blogs abzufragen.

Tatsächlich lassen sich durch den Aufruf dieser URL bestimmte Informationen zu den Blogautoren abrufen. Der Umfang der angezeigten Daten variiert je nach Ausfüllgrad der Profile und kann Details wie Benutzernamen, Website-URLs, Profilbeschreibungen und ggf. den Link zum Gravatar-Bild enthalten.

Geführt unter der Bezeichnung CVE-2017-5487

Deaktivierung über die wp-config.php Datei

Auch wenn die Funktion kein Anlass zur Panik ist, wäre es dennoch wünschenswert, wenn man sie einfach deaktivieren könnte. Zum Glück lässt sie sich jedoch recht unkompliziert mit einer kleinen Codezeile deaktivieren, z. B. in der „wp-config.php“.

Die Zeile wird einfach am Ende der wp-config-Datei eingefügt:

remove_action('rest_api_init', 'create_initial_rest_routes', 99);

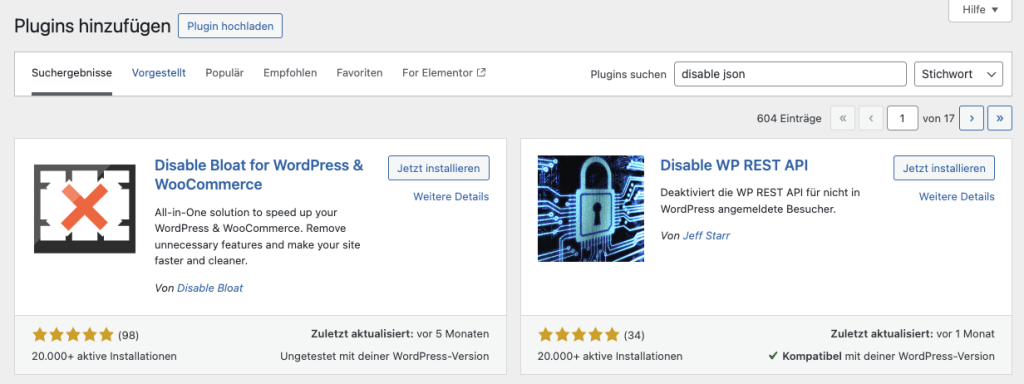

Deaktivierung mithilfe von Plugins

Wer nicht direkt in der WordPress-Konfigurationsdatei Änderungen vornehmen möchte, kann stattdessen ein Plugin verwenden. Hier eignet sich das Plugin „Disable WP REST API“ (rechts)

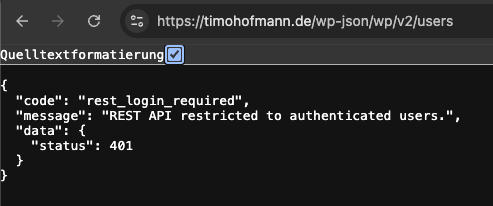

Nach der Installation ist der Zugriff auf die Seite für nicht eingeloggte Benutzer blockiert. Um dies zu überprüfen, kann man sich entweder ausloggen oder den privaten Modus des Browsers verwenden.

Risiken und Auswirkungen der WP-JSON/WP/V2/USERS Sicherheitslücke

Die Schwachstelle im WP-JSON/WP/V2/USERS-Endpunkt von WordPress bringt potenzielle Risiken für Websites und deren Benutzer mit sich, besonders durch die ungewollte Freigabe von Benutzerdaten und die Vergrößerung der Angriffsfläche:

- Freigabe sensibler Benutzerdaten

Über die Sicherheitslücke können Angreifer Informationen wie Benutzernamen, Webseiten und Profilbeschreibungen der Nutzer einsehen. Diese Daten lassen sich für Social Engineering nutzen, um an weitere vertrauliche Informationen zu gelangen. - Erhöhtes Risiko für Brute-Force-Angriffe

Durch die öffentliche Zugänglichkeit von Benutzernamen steigt die Gefahr von Brute-Force-Angriffen, bei denen Angreifer Passwörter erraten. Besonders gefährdet sind Admin-Konten mit schwachen Passwörtern. - Gezielte Phishing-Angriffe

Die zugänglichen Daten ermöglichen es, gezielte Phishing-Nachrichten zu erstellen, die Vertrauen erwecken und Passwörter oder sensible Informationen abfragen. - Erstellung eines Angreiferprofils

Angreifer können die Daten nutzen, um ein Profil der Website und ihrer Schwachstellen zu erstellen, was die Wahrscheinlichkeit weiterer gezielter Angriffe erhöht. - Vertrauensverlust und Reputationsschäden

Unternehmen und Blogs könnten durch das Bekanntwerden der Sicherheitslücke das Vertrauen der Nutzer verlieren, was zu geringeren Besucherzahlen und potenziellen finanziellen Einbußen führen kann.

Fazit

Die WP-JSON/WP/V2/USERS Sicherheitslücke kann die Sicherheit und den Ruf einer Website erheblich beeinträchtigen. Eine Absicherung der Schnittstelle ist daher ratsam, um Benutzerinformationen zu schützen und mögliche Angriffe vorzubeugen.